ホームページのURLがhttp://から始まるものと、https://から始まるものと2種類存在していることが気になったことはありませんか?

この2つの違いを明確に説明できる人はあまり多くありません。しかし、インターネットを利用する・自社サイトを運営している側にとっては、必ず理解してほしいものです。

ここではHTTPSについて詳しく解説していきます。

HTTP・HTTPSとは

HTTP(Hyper Text Transfer Protocol)と、HTTPS(Hypertext Transfer Protocol Secure)は簡単にいうと、「ホームページを表示するための世界共通のルール」です。「ホームページを見るときに、アドレス(URL)の最初に必ず付けないといけないもの」くらいと認識している人も多いのではないでしょうか。

ホームページのデータはサーバー上に保管されています。ホームページを閲覧するときにはブラウザを利用します。

サーバーとブラウザ間でデータのやりとりをしないとホームページは表示されないわけですが、このときに、サーバーやブラウザごとに独自ルールをつくっていたら、「アクセスする環境によっては表示できない」といった問題が発生してしまいます。

そこで、全世界でホームページを表示させるための統一のルールを作りましょうということになりました。

それが”http://”や”https://”です。

たとえば郵便物にたとえると、HTTPは「はがき」で、HTTPSが「封書」のようなものです。

HTTPでやり取りする情報ははがきのように配達系路上の第三者がのぞき見したり、勝手に何かを書き加えたりすることができます。

一方、HTTPSの場合は暗号化されて封書のように中身が受け手以外には分からないようになり安全ということです。

なお、URLの始まりが「https://」だと通信内容が暗号化されます。「http://」から始まっていると暗号しないで通信している、ということが分かります。

HTTPSの「S」はSecure(セキュア)の「S」

HTTPSは、HTTPにSecure(セキュア)の「S」を追加したものです。

“https://”の場合は、データのやりとりをセキュア(=暗号化)な状態で通信していますよ、ということです。

逆にいうと、”http://”は暗号化されていないデータをそのままやりとりしている状態です。

ホームページのURLをよく見てみると、”http://”と”https://”が存在していることに気付くはずです。

よく似ているので大した違いはないんじゃないの。と思われがちなのですが、「s」があるのとないのとでは大違い。

知っているのと知らないのでは、サイトのセキュリティ対策にも大きな差が出てきます。

HTTPではだめな理由

先ほど紹介したとおり、HTTPではHTTPSと比較すると「安全性」において十分といえません。

なぜなら、老若男女誰もがインターネットを生活に欠かせないものとして利用し始めるようになり、ネット詐欺や暗号化されていない通信経路の盗聴や改ざん手法が一般化してきているからです。

初心者向けのハッキング手順書やツールが簡単に手に入るようになり、特別な技術がなくてもフィッシング詐欺や、MITM(Man in the Middle)攻撃などによるサイバー犯罪を行うことができるようになってきました。

特に無線LANの普及によって、攻撃者が無線LAN経由でMITM攻撃を仕掛けることが容易になってきています。

個人情報の入力がある・ないにかかわらず、改ざんを用いた詐欺から身を守るため暗号化されたHTTPS通信を利用することが推奨されます。

実際に、警視庁によるとサイバー犯罪では詐欺の被害相談が最も多くなっています。

サイバー犯罪等に関する相談件数の推移を見ると、詐欺・悪徳商法(インターネットオークションを除く)被害相談件数は増加基調にあり、2015年には67,026件もの相談が寄せられていることがわかります。

注文した商品が届かないといった、オークション過程での詐欺も含めるともっと多くなります。

もちろんHTTPSのみでこういった詐欺などの犯罪が完全に防げるというわけではないですが、HTTPSの方が、通信を第三者に盗聴されない・マルウェア混入を防ぐ、サイト運営者の正当性が判別できる、などの技術的優位性があります。

SSLとは

SSLとはSecure Sockets Layer(セキュア・ソケッツ・レイヤー)の略で、インターネット上の通信を暗号化する技術のことです。

ユーザーがパソコンやスマートフォンなどのブラウザでホームページを閲覧する際には、インターネットを介してサーバーとのデータのやり取りが発生します。

サーバーとはWeb上のデータの保管庫のことです。ユーザーはそこに格納されているホームページのデータにアクセスすることで、ブラウザを通してホームページの閲覧が可能になっているわけです。

ユーザーがホームページを閲覧・利用する際にはかならずサーバーとのデータのやり取りが発生するのですが、httpでの通信、つまり暗号化されていない通信だとその途中で第三者が内容を盗聴したり改ざんしたりすることが可能です。

これを中間者攻撃と呼びます。

たとえば、URLがhttpのオンラインショップで買い物をする際に、クレジットカードの情報を入力した場合には、その情報が悪意のある第三者に盗まれてしまうリスクがあります。

また、オンラインショップではなく通常の企業のホームページでも、大半のサイトでは売上げにつなげるためお客さま向けのお問い合わせフォームが用意されていますし、採用応募のメールフォームも存在します。

それらのメールフォームでは会社名、氏名、電話番号やメールアドレスなどの入力が求められますから、それらの個人情報が盗まれてしまう可能性を払拭できません。

あるいは、ブラウザに保存されているCookie(クッキー)という情報を抜き取られるケースもあります。

したがって通常の企業ホームページでも、httpの通信のままではお客さまや求職者の個人情報を守りきれないわけです。

SSL化されているホームページ(URLがhttps)では、このブラウザとサーバー間のデータのやり取りが暗号化されます。

データが暗号化されていれば、悪意のある第三者がデータを仮に盗聴したとしても内容を解読できません。

これによってユーザー(ホームページへの訪問者)の安全性を確保するのが、SSLの主な仕組みです。

常時SSL(独自SSL)とは

昨今はメールフォームなどのページのみSSL化する共有SSLではなく、そのホームページ専用のSSLを導入し、全ページを暗号化して保護する形式が主流になってきました。

メールフォームやログインページだけでなくすべてのページがSSL化されているので、訪問者にとってはどのページにいても常にSSL保護の恩恵があります。

これを常時SSLと呼びます。

自社のドメイン専用のSSLサーバー証明書を用意するので独自SSLとも呼ばれます。

常時SSL自体は昔から存在していた技術なのですが、とりわけ2010年代以降は急速に常時SSLの普及が進むようになりました。

その大きな理由のひとつに、Wi-Fiの普及が挙げられます。

現在、ファーストフード店やカフェ、ショッピングモール、空港などさまざまな場所において、無料で使えるWi-Fi(フリーWi-Fi)が提供されています。

フリーWi-Fiは通信量を気にせずにインターネットを利用できるので、スマートフォンやタブレット、パソコンにつないで日々活用している方も多いと思います。

フリーWi-Fiはセキュリティが弱かったり、攻撃者によって罠が仕掛けられたりしている場合があります。フリーWi-Fiのなかにはセキュリティがしっかりしていないものや、個人情報を盗み取るために攻撃者が罠を仕掛けているものもあります。

- 同じWi-Fiに接続している他のユーザーのCookie情報を盗みとるツールを使う

- 店舗が提供しているフリーWi-Fiに見せかけた「なりすましのアクセスポイント」を仕掛ける中間者攻撃など

つまり、フリーWi-Fiの普及にともない、以前とくらべてCookieなどの情報を傍受されるリスクが急激に高まっているのです。

Cookie情報を盗まれると第三者が本人になりすましてログインできてしまう

Cookie(クッキー)とはホームページの情報をブラウザの機能を通じて、訪問者のパソコンやスマートフォンに保存する仕組みのことです。

FacebookやTwitter、Amazonなどのサービスを利用するとき、毎回IDやパスワードを入力していないことも多いでしょう。これはCookieが各サービスのログイン情報を保存しているため、ID・パスワード入力の手間を省けているのです。

しかし、Cookieの情報が盗まれると、悪意を持った第三者がそのユーザーになりすまして各サービスにログインできてしまいます。

一度ログインさえしてしまえば、サービスによってはユーザーの名前や住所、電話番号などがアカウントに登録されているので、個人情報を盗むのは極めて簡単です。

他人のCookieを盗聴するツールはネット上で公開されており、無料で誰でもダウンロードできるのが現状なので、盗聴のリスクは相当高いといわざるをえないでしょう。

「https://」から始まっているから安全とは言い切れない

HTTPS通信の方がHTTP通信より安全ではありますが、100%安全ではありません。

通信がHTTPSであったとしても、通信相手が正しくないとデータを守ることができないからです。

HTTPSになっている場合は暗号化通信ができるので、第三者による盗聴のリスクは下がります。しかし、通信相手が偽者だと意味をなしません。相手が本物であることが重要です。

例として、郵便物や電話の場合は郵便会社・電話会社がインフラを整えて本物の相手にちゃんとつなげてくれるので安全です。

しかしインターネットにおいてはインフラは自分やだれかが作り上げる仕組みなので、本物の相手につなげてくれるという保証をする安全な会社が存在しません。

そのため知らないうちに通信経路上に悪意のある人が紛れ込んでしまうこともできるというわけです。その結果HTTPS通信では暗号化と一緒に通信相手を確認する手段である「証明書(SLLサーバ証明書)」が利用できるという仕組みになっています。

しかし最近はこの証明書すらも犯罪に悪用されるケースが相次いでいます。証明書を使って本物のように偽物のWebサイトを作って、そこに被害者をアクセスさせて個人情報を盗んだり、悪質なウィルスに感染させるといった犯罪を粉います。

そのためHTTPSだからといって必ず安心できる証明書だとは限りません。

さらにドメイン名の所有者であれば、個人でも無償で証明書を持てるのが問題です。無料で入手できるドメイン認証(DV)という種類の証明書はドメイン名の正当な所有者であると認証されたうえで発行されるのですが、この場合本物の企業・団体であるかの確認はしません。

つまり、ドメイン名の所有者が一般人・犯罪者関係なく正当な証明書を持ててしまうということになります。

そこで、インターネットの詐欺から身を守るためには、HTTPSに加えて相手がいかに本物であるか、詐欺師ではないかを見極めるスキルが必要になってきます。

また、安心できる証明書を使って本物を見分ける、とても便利なワザがありますが、意外と知られていませんので後ほど紹介します。

httpsのホームページはGoogle・Yahoo!の検索順位が優遇される

Googleは公式に「URLがhttpsのホームページを検索順位の計算時に優遇する」と公表しています。

インターネット全体の安全性を高めるため、Googleは現在ホームページの常時SSL化を推奨しています。

Googleは2014年に検索エンジンのアルゴリズムにおいて、ホームページがhttps化されているか否かを検索順位の判定要素の一部として導入すると発表しました。

検索順位は相対的に決まるものですから、これは逆にいえばhttpのままのホームページは検索順位が下落してしまうリスクが高まることを意味します。

また、Yahoo!も現在はGoogleのアルゴリズムを利用しているため、httpかhttpsかによる順位の変動はGoogleとYahoo!の両方で発生することになります。

もちろん検索順位はSSLの有無だけで決まるわけではありません。検索順位を決定するもっとも強い要素はそのページのコンテンツの質です。

つまり訪問者にとって有益な情報をわかりやすい文章で書いているかが一番重要ですから、https化されたからといって中身がスカスカのページが急に1位を獲得するのは難しいでしょう。

ですが、集客力を高めるためにページ数や文章量を増やせば増やすほど、そのホームページがヒットする検索キーワードの種類は増えていき、SSLの有無による一見わずかな検索順位の差が長期的に見ると莫大なアクセス数の差につながります。

https化されていないホームページは、Google Chromeなどのブラウザで警告が表示される

2017年以降、Googleはさらに各ホームページのhttps化を促進するため、ブラウザのGoogle Chrome(グーグルクローム)においてURLがhttpのままのページに対して警告を常時表示するように変更しました。

URLがhttpsではなくhttpのホームページには、URLの横の部分に三角形の警告マークとともに「保護されていない通信」という警告が常時表示されます。

さらに、メールフォームやログインフォームが設置されているページで情報の入力をおこなおうとすると、この警告が赤くなりより目立つように強調されます。

Google Chromeは現在ではもっともシェアが大きく利用している人数が多いブラウザなので、この影響は非常に大きなものになります。

安全なサイトかを見分ける方法

振込み先が個人名義の銀行口座になっているか

振込先口座の名義が企業名ではなく、個人名になっていたり、見慣れない銀行の口座の場合も慎重になったほうがよいです。

詐欺サイトは足の付きにくい、あるいは不正に盗んだ個人名義の銀行口座を利用することが多いです。

掲載メールアドレスを確認する

問い合わせやサポートに@gmail.com、@yahoo.co.jp、@outlook.com、@qq.comなどのフリーメールを使っている場合は詐欺である可能性が高くなるので、利用を避けたほうがよいです。

しっかりしたサイトは会社名やサービス名に関係した独自のドメイン名のアドレスを利用しているケースが大半です。

amazon、楽天、Yahoo!ショッピングなど名の通っているモールかどうか

amazon.co.jp、rakuten.co.jp、shopping.yahoo.co.jpなどのURLから始まるオンラインショップの場合は一定の審査基準を経てショップを運営していますので、安心感があります。

ただし、これらのサイトを真似して詐欺サイトを作るケースが多いので見た目だけではなく、しっかりとURLを確認するようにしてみてください。

詐欺の被害報告がないか口コミ情報を確認

Webサイト名やサービス名などで口コミを検索してみてください。詐欺サイトの場合、詐欺被害にあった、といった他人の書き込みが散見されることがあります。

振込み先が個人名義の銀行口座になっていることを確認

振込先口座の名義が企業名ではなく、個人名になっていたり、見慣れない銀行の口座の場合も慎重になったほうがよいです。

詐欺サイトは足の付きにくい、あるいは不正に盗んだ個人名義の銀行口座を利用することが多いです。

実店舗があるかどうか

詐欺サイトは実店舗を持たずオンライン上で神出鬼没を好みます。実店舗や運営者のオフィスがある場合は地に足がついた運営者が運営しているサイトで安心感が高まります。ただし、いちいち住所があるところまで訪問して確認することは容易ではありません。

多くの企業が使用するEV SSLサーバ証明書が入っているWebサイトの場合は、専門機関が住所まで確認していることで信頼性が格段にあがります。

携帯番号ではない電話番号が掲載されていることを確認

正規の企業は営業問い合わせやサポートを積極的に対応することが一般的です。

偽サイトの場合は電話でばれることを避けるために電話番号の掲載が無いことが多いです。ただし、逆に電話番号を掲載し信頼感を出そうとする場合もあるのであくまでも、目安程度と考えておいてください。

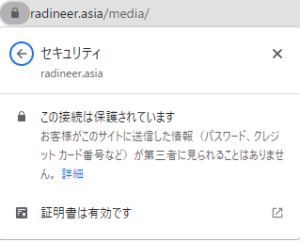

証明書で本物であることを確認

「https://」から始まるURLにアクセスしている場合でも「https://」を利用した詐欺サイトである可能性が排除できません。証明書の中身を確認することで実在している会社、団体かどうかが分かります。確認方法については次の章で詳しく述べます。

証明書を確認して本物の運営企業を調べる方法

https://で始まるけど、初めて見るURLだったらどうすればいいのか分からない人も多いでしょう。

その場合には、パソコンのブラウザを例に挙げて説明します。

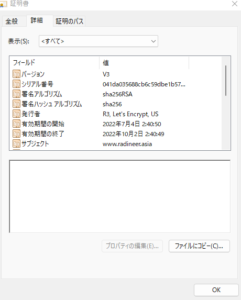

「O =」に正当な企業名が記載されていれば信頼できます。企業認証(OV)というタイプの証明書の場合は「O =」に企業名が記載されます。

これは認証局(デジサート、ジオトラスト、グローバルサイン、セコムトラストなど)と呼ばれている専門機関が、企業が実在しているかどうかを確認したうえで発行する証明書です。一方ドメイン認証(DV)の場合は⑦のように「O =」が無いか、企業名の代わりにドメイン名が表示され、運営企業が確認できません。

「O =」は次のように確認することができます。(Windows / Chromeの場合)

1.ブラウザでHTTPSのページにアクセスして鍵アイコンを確認

2.「証明書」の部分を選択

3.「詳細」をクリック

4.「サブジェクト」を選択

ウィンドウの下半分に証明書内容の詳細が表示されるので 「O =」 に注目してください。

認証された社名が表示されます。

- [企業認証 (OV) の場合]

DVの証明書の場合、会社は認証されないので、代わりにウェブサイトのドメイン名が表示されます。

この場合運営者が本物と確認できないので、ウェブサイトに記載の問い合わせ窓口に連絡をしてみる、または信頼できる別のウェブサイトを利用することをお勧めします。

- [ドメイン認証 (DV) の場合]

DVの証明書の場合、会社は認証されないので、代わりにウェブサイトのドメイン名が表示されます。この場合運営者が本物と確認できないので、ウェブサイトに記載の問い合わせ窓口に連絡をしてみる、または信頼できる別のウェブサイトを利用することをお勧めします。

また、スマホではブラウザによっては証明書の中身が確認しづらいケースがあります。

WebサイトにEV SSL証明書というタイプのものが導入されている場合は証明書の下の部分に企業名が表示されます。

HTTPS・SSLについてよくある質問

URLがhttpsなら絶対に安全なサイト?

結論からいえば、必ずしも安全とはいいきれません。SSLは通信を暗号化することで悪意のある第三者による中間者攻撃を防ぐためのものです。

そのため、アクセスするホームページ自体が詐欺サイトや偽物のサイトだった場合には、効果がありません。

実際、SSLの種類によっては身分を詐称して導入が可能なので、URLがhttpsになっている詐欺サイト・偽物サイトも多数存在します。

「URLがhttpsになっているホームページは安全なはず」と思いこんだまま、クレジットカードの番号や個人情報を詐欺サイトに入力してしまうと、甚大な被害を受けてしまいますので、かならず他の情報で信頼できるサイトか否かを吟味するようにしましょう。

httpsのホームページならハッキングを防げる?

ホームページを利用する訪問者側の話ではなく、ホームページを管理している企業側が思ってしまう誤解です。

「SSLを導入してhttps化すれば、企業ホームページへのハッキング(クラッキング)を防げはず」と認識している方もしばしばいるのですが、SSLはあくまで訪問者を暗号化通信で保護するためのシステムです。

そのため、ホームページ自体がハッキング(クラッキング)や不正アクセスの対象になった場合は、SSLでは保護ができません。

企業ホームページ自体をサイバー攻撃から守りたい場合は、WAF(Web Application Firewall、ウェブ・アプリケーション・ファイアーウォール)などのSSLとは別のセキュリティ対策の導入が必要です。

WAFとは?

WAFとはWeb Application Firewall(Web・アプリケーション・ファイアウォール)の略で、ホームページなどのWebアプリケーションの保護に特化したセキュリティ対策のことです。

昨今、中小企業をターゲットとしたサイバー攻撃が激増しています。

大企業とちがって、セキュリティの甘い中小企業は踏み台として利用しやすいことが背景にあることから、大企業よりも中小企業のほうを狙うというケースが増えています。

大企業の顧客情報や営業機密を得るために、そこと取引している中小企業を踏み台にして侵入するケースが多発しているのです。

そのため「うちは大企業じゃないから大丈夫」という考えはとても危険です。

WAFのメリット

WAFとファイアウォールのちがい

WAFとSSLの違い

簡単にいえば、WAFはWebサイト全体をサイバー攻撃から守ってくれるのに対し、SSLは訪問者(ユーザー)を守ってくれるという違いがあります。

そのため、SSLの導入だけでなくWAFの導入も同時に行うことで、さらに安全性が高まるという仕組みです。

まとめ

HTTP・HTTPSについて詳しく解説していきました。安全にインターネットを利用するために不可欠なのがHTTPSですが、必ずしも安全と言い切れないのも実情です。

安全なサイトかどうかは、自分がしっかりと見極める必要があるからです。

今回紹介した方法をもとに、自分の安全は自分で守ることが大切です。