この記事では、実践的なノウハウと具体的な手順を解説します。初心者の方でも理解しやすいよう、ステップバイステップで説明していきます。

HTTPとHTTPSとは、ホームページを表示するための世界共通の通信プロトコルで、HTTPSは暗号化機能が追加された安全な通信方式です。

HTTPとHTTPSとは

HTTP(Hyper Text Transfer Protocol)と、HTTPS(Hypertext Transfer Protocol Secure)は、ホームページを表示するための世界共通のルールです。ホームページのデータはサーバー上に保管されており、ブラウザでホームページを閲覧する際には、サーバーとブラウザ間でデータのやりとりが必要になります。

サーバーやブラウザごとに独自ルールがあると、アクセス環境によってはホームページが表示できないという問題が発生してしまいます。そのため、全世界で統一のルールを作成したのが"http://"や"https://"です。

郵便物にたとえると、HTTPは「はがき」で、HTTPSが「封書」のようなものです。HTTPでやり取りする情報は、はがきのように配達経路上の第三者がのぞき見したり、勝手に書き加えたりできます。一方、HTTPSの場合は暗号化されて封書のように中身が受け手以外には分からないため安全です。

HTTPSの「S」はSecure(セキュア)の意味

HTTPSは、HTTPにSecure(セキュア)の「S」を追加したものです。"https://"の場合は、データのやりとりをセキュア(暗号化)な状態で通信していることを示します。

逆に、"http://"は暗号化されていないデータをそのままやりとりしている状態です。知っているのと知らないのとでは、サイトのセキュリティ対策に大きな差が出てきます。

HTTPが危険な理由

HTTPはHTTPSと比較して「安全性」において十分ではありません。なぜなら、老若男女誰もがインターネットを生活に欠かせないものとして利用するようになり、ネット詐欺や暗号化されていない通信経路の盗聴・改ざん手法が一般化しているからです。

初心者向けのハッキング手順書やツールが簡単に手に入るようになり、特別な技術がなくてもフィッシング詐欺や、MITM(Man in the Middle)攻撃などのサイバー犯罪が可能になりました。特に無線LANの普及により、攻撃者が無線LAN経由でMITM攻撃を仕掛けることが容易になっています。

個人情報の入力がある・ないにかかわらず、改ざんを用いた詐欺から身を守るため暗号化されたHTTPS通信の利用が推奨されます。実際に、警視庁によるとサイバー犯罪では詐欺の被害相談が最も多く、2015年には67,026件もの相談が寄せられています。

HTTPSのみで完全に詐欺を防げるわけではありませんが、HTTPSの方が通信を第三者に盗聴されない・マルウェア混入を防ぐ・サイト運営者の正当性が判別できるなどの技術的優位性があります。

SSLとは

SSLとはSecure Sockets Layer(セキュア・ソケッツ・レイヤー)の略で、インターネット上の通信を暗号化する技術のことです。

ユーザーがブラウザでホームページを閲覧する際、インターネットを介してサーバーとのデータのやり取りが発生します。httpでの通信、つまり暗号化されていない通信だと途中で第三者が内容を盗聴したり改ざんしたりすることが可能です。これを中間者攻撃と呼びます。

たとえば、URLがhttpのオンラインショップで買い物をする際に、クレジットカードの情報を入力した場合、その情報が悪意のある第三者に盗まれてしまうリスクがあります。また、企業ホームページのお問い合わせフォームや採用応募のメールフォームでも、会社名、氏名、電話番号やメールアドレスなどの個人情報が盗まれる可能性があります。

さらに、ブラウザに保存されているCookie(クッキー)という情報を抜き取られるケースもあります。

SSL化されているホームページ(URLがhttps)では、ブラウザとサーバー間のデータのやり取りが暗号化されます。データが暗号化されていれば、悪意のある第三者がデータを仮に盗聴したとしても内容を解読できません。これによってユーザー(ホームページへの訪問者)の安全性を確保するのが、SSLの主な仕組みです。

常時SSL(独自SSL)とは

昨今はメールフォームなどのページのみSSL化する共有SSLではなく、そのホームページ専用のSSLを導入し、全ページを暗号化して保護する形式が主流になりました。これを常時SSLと呼びます。

訪問者にとってはどのページにいても常にSSL保護の恩恵があります。自社のドメイン専用のSSLサーバー証明書を用意するので独自SSLとも呼ばれます。

常時SSLが急速に普及した大きな理由のひとつに、Wi-Fiの普及があります。現在、ファーストフード店やカフェ、ショッピングモール、空港などでフリーWi-Fiが提供されています。

フリーWi-Fiはセキュリティが弱かったり、攻撃者によって罠が仕掛けられている場合があります。具体的には以下のような攻撃があります:

- 同じWi-Fiに接続している他のユーザーのCookie情報を盗みとるツール

- 店舗が提供しているフリーWi-Fiに見せかけた「なりすましのアクセスポイント」を仕掛ける中間者攻撃

つまり、フリーWi-Fiの普及にともない、以前と比べてCookieなどの情報を傍受されるリスクが急激に高まっているのです。

Cookie情報を盗まれるリスク

Cookie(クッキー)とはホームページの情報をブラウザの機能を通じて、訪問者のパソコンやスマートフォンに保存する仕組みです。FacebookやTwitter、Amazonなどのサービスを利用するとき、毎回IDやパスワードを入力しないのは、Cookieが各サービスのログイン情報を保存しているためです。

しかし、Cookieの情報が盗まれると、悪意を持った第三者がそのユーザーになりすまして各サービスにログインできてしまいます。一度ログインしてしまえば、ユーザーの名前や住所、電話番号などの個人情報を盗むのは極めて簡単です。

他人のCookieを盗聴するツールはネット上で公開されており、無料で誰でもダウンロードできるため、盗聴のリスクは相当高いといわざるをえません。

HTTPSでも100%安全ではない理由

HTTPS通信の方がHTTP通信より安全ですが、100%安全ではありません。通信がHTTPSであっても、通信相手が正しくないとデータを守ることができないからです。

HTTPSになっている場合は暗号化通信ができるので、第三者による盗聴のリスクは下がります。しかし、通信相手が偽者だと意味をなしません。相手が本物であることが重要です。

インターネットにおいては本物の相手につなげてくれるという保証をする安全な会社が存在しないため、知らないうちに通信経路上に悪意のある人が紛れ込んでしまうこともあります。

そのため、HTTPS通信では暗号化と一緒に通信相手を確認する手段である「証明書(SSLサーバ証明書)」が利用されます。しかし最近はこの証明書すらも犯罪に悪用されるケースが相次いでいます。

無料で入手できるドメイン認証(DV)という種類の証明書は、ドメイン名の正当な所有者であると認証されて発行されますが、本物の企業・団体であるかの確認はしません。つまり、ドメイン名の所有者が一般人・犯罪者関係なく正当な証明書を持ててしまいます。

そこで、インターネットの詐欺から身を守るためには、HTTPSに加えて相手がいかに本物であるか、詐欺師ではないかを見極めるスキルが必要になります。

HTTPSのSEO効果

Googleは公式に「URLがhttpsのホームページを検索順位の計算時に優遇する」と公表しています。インターネット全体の安全性を高めるため、Googleは現在ホームページの常時SSL化を推奨しています。

Googleは2014年に検索エンジンのアルゴリズムにおいて、ホームページがhttps化されているか否かを検索順位の判定要素の一部として導入すると発表しました。検索順位は相対的に決まるため、httpのままのホームページは検索順位が下落してしまうリスクが高まります。

また、Yahoo!も現在はGoogleのアルゴリズムを利用しているため、httpかhttpsかによる順位の変動はGoogleとYahoo!の両方で発生します。検索順位はSSLの有無だけで決まるわけではありませんが、SSLの有無による一見わずかな検索順位の差が長期的に見ると莫大なアクセス数の差につながります。

SEO対策の包括的な方法について詳しく知りたい方は、SEO対策やり方入門をご覧ください。

ブラウザでの警告表示

2017年以降、Googleはさらに各ホームページのhttps化を促進するため、ブラウザのGoogle Chrome(グーグルクローム)においてURLがhttpのままのページに対して警告を常時表示するように変更しました。

URLがhttpsではなくhttpのホームページには、URLの横の部分に三角形の警告マークとともに「保護されていない通信」という警告が常時表示されます。さらに、メールフォームやログインフォームが設置されているページで情報の入力をおこなおうとすると、この警告が赤くなりより目立つように強調されます。

Google Chromeは現在もっともシェアが大きく利用者数が多いブラウザなので、この影響は非常に大きなものになります。

安全なサイトを見分ける方法

HTTPSであっても詐欺サイトの可能性があるため、以下の方法で安全性を確認することが重要です。

振込み先口座の確認

振込先口座の名義が企業名ではなく、個人名になっていたり、見慣れない銀行の口座の場合は慎重になる必要があります。詐欺サイトは足の付きにくい、あるいは不正に盗んだ個人名義の銀行口座を利用することが多いです。

掲載メールアドレスの確認

問い合わせやサポートに@gmail.com、@yahoo.co.jp、@outlook.com、@qq.comなどのフリーメールを使っている場合は詐欺である可能性が高いため、利用を避けたほうがよいです。しっかりしたサイトは会社名やサービス名に関係した独自のドメイン名のアドレスを利用しています。

大手モールでの取引確認

amazon.co.jp、rakuten.co.jp、shopping.yahoo.co.jpなどのURLから始まるオンラインショップの場合は一定の審査基準を経てショップを運営しているため、安心感があります。ただし、これらのサイトを真似して詐欺サイトを作るケースが多いので、見た目だけではなくしっかりとURLを確認することが大切です。

口コミ情報の確認

Webサイト名やサービス名などで口コミを検索してみてください。詐欺サイトの場合、詐欺被害にあったといった他人の書き込みが散見されることがあります。

実店舗の有無確認

詐欺サイトは実店舗を持たずオンライン上で神出鬼没を好みます。実店舗や運営者のオフィスがある場合は地に足がついた運営者が運営しているサイトで安心感が高まります。

電話番号の確認

正規の企業は営業問い合わせやサポートを積極的に対応することが一般的です。偽サイトの場合は電話でばれることを避けるために電話番号の掲載が無いことが多いです。

証明書での確認

「https://」から始まるURLでも詐欺サイトの可能性があるため、証明書の中身を確認することで実在している会社・団体かどうかが分かります。詳しい確認方法については次の章で説明します。

証明書で運営企業を確認する方法

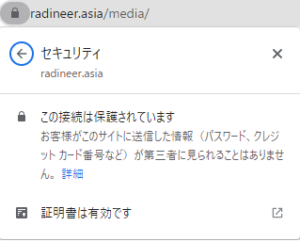

https://で始まるが、初めて見るURLの場合の確認方法について、パソコンのブラウザを例に説明します。

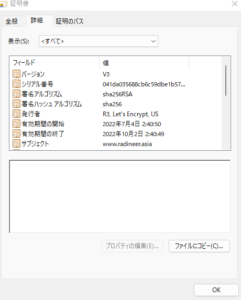

「O =」に正当な企業名が記載されていれば信頼できます。企業認証(OV)というタイプの証明書の場合は「O =」に企業名が記載されます。これは認証局(デジサート、ジオトラスト、グローバルサイン、セコムトラストなど)と呼ばれている専門機関が、企業が実在しているかどうかを確認したうえで発行する証明書です。

一方、ドメイン認証(DV)の場合は「O =」が無いか、企業名の代わりにドメイン名が表示され、運営企業が確認できません。

「O =」は次のように確認できます(Windows / Chromeの場合):

- ブラウザでHTTPSのページにアクセスして鍵アイコンを確認

- 「証明書」の部分を選択

- 「詳細」をクリック

- 「サブジェクト」を選択

ウィンドウの下半分に証明書内容の詳細が表示されるので「O =」に注目してください。認証された社名が表示されます。

企業認証(OV)の場合:正当な企業名が表示されるため信頼できます。

ドメイン認証(DV)の場合:会社は認証されないため、代わりにウェブサイトのドメイン名が表示されます。この場合運営者が本物と確認できないので、ウェブサイトに記載の問い合わせ窓口に連絡するか、信頼できる別のウェブサイトを利用することをお勧めします。

また、スマホではブラウザによっては証明書の中身が確認しづらいケースがあります。WebサイトにEV SSL証明書が導入されている場合は証明書の下の部分に企業名が表示されます。

WAFとは

WAFとはWeb Application Firewall(Web・アプリケーション・ファイアウォール)の略で、ホームページなどのWebアプリケーションの保護に特化したセキュリティ対策のことです。

昨今、中小企業をターゲットとしたサイバー攻撃が激増しています。大企業とちがって、セキュリティの甘い中小企業は踏み台として利用しやすいことが背景にあり、大企業の顧客情報や営業機密を得るために、そこと取引している中小企業を踏み台にして侵入するケースが多発しています。

そのため「うちは大企業じゃないから大丈夫」という考えはとても危険です。

WAFのメリット

WAFの大きなメリットは、ホームページに予期していない脆弱性が潜んでいても、攻撃パターンを読み取ってアタックを未然に防いでくれる点です。また、脆弱性を修正されるまでのタイムラグにゼロデイ攻撃を受けつづけるリスクも減少します。

WAFを導入することで、ホームページのセキュリティが格段に向上します。

WAFとファイアウォールの違い

WAFはウェブ・アプリケーション・ファイアウォールの略ですが、WAFの役割は通常のファイアウォールとは全く別物です。

ファイアウォールは、外部ネットワークと内部ネットワークの間に立ち、その通信を監視して不正アクセスをブロックする、いわば防火壁です。

不要なポートをきちんと閉じるなどの制御をおこない、内部ネットワークのセキュリティを高めるのがファイアウォールの役割です。ファイアウォールはあくまでポート、入り口を監視するものなので、通信の中身まではチェックしません。

したがって、通常の通信を装って攻撃を仕掛けるSQLインジェクションやクロスサイトスクリプティングは、ファイアウォールでは防げないのです。そのため、ファイアウォールを導入していればWAFは不要ということにはなりません。

WAFとSSLの違い

簡単にいえば、WAFはWebサイト全体をサイバー攻撃から守ってくれるのに対し、SSLは訪問者(ユーザー)を守ってくれるという違いがあります。そのため、SSLの導入だけでなくWAFの導入も同時に行うことで、さらに安全性が高まります。

企業のウェブセキュリティ対策について詳しく知りたい方は、ホームページ集客のコツも参考にしてください。

よくある質問

Q. URLがhttpsなら絶対に安全なサイトですか?

A. 結論からいえば、必ずしも安全とはいいきれません。SSLは通信を暗号化することで悪意のある第三者による中間者攻撃を防ぐためのものです。そのため、アクセスするホームページ自体が詐欺サイトや偽物のサイトだった場合には効果がありません。実際、SSLの種類によっては身分を詐称して導入が可能なので、URLがhttpsになっている詐欺サイト・偽物サイトも多数存在します。かならず他の情報で信頼できるサイトか否かを吟味するようにしましょう。

Q. httpsのホームページならハッキングを防げますか?

A. SSLはあくまで訪問者を暗号化通信で保護するためのシステムです。そのため、ホームページ自体がハッキング(クラッキング)や不正アクセスの対象になった場合は、SSLでは保護ができません。企業ホームページ自体をサイバー攻撃から守りたい場合は、WAF(Web Application Firewall)などのSSLとは別のセキュリティ対策の導入が必要です。

Q. HTTPとHTTPSの最も重要な違いは何ですか?

A. 最も重要な違いは通信の暗号化です。HTTPは暗号化されていない通信のため、第三者による盗聴や改ざんのリスクがあります。一方、HTTPSは通信が暗号化されているため、個人情報やクレジットカード情報などの重要なデータを安全にやり取りできます。

Q. SSL証明書にはどのような種類がありますか?

A. 主に3種類あります。1つ目は「ドメイン認証(DV)」で、ドメイン名の所有者であることのみを確認した証明書です。2つ目は「企業認証(OV)」で、企業が実在することを確認した証明書です。3つ目は「EV SSL」で、最も厳格な審査を経て発行される証明書で、ブラウザのアドレスバーに企業名が表示されます。

Q. HTTPSはSEOに影響しますか?

A. はい、影響します。Googleは2014年にHTTPS化を検索順位の判定要素の一部として導入すると発表しました。HTTPSのサイトは検索順位で優遇される一方、HTTPのままのサイトは検索順位が下落するリスクがあります。また、Yahoo!もGoogleのアルゴリズムを利用しているため、両方の検索エンジンで影響を受けます。

HTTP・HTTPSについて詳しく解説しました。安全にインターネットを利用するために不可欠なのがHTTPSですが、必ずしも安全と言い切れないのも実情です。安全なサイトかどうかは、自分がしっかりと見極める必要があります。今回紹介した方法をもとに、自分の安全は自分で守ることが大切です。

なお、ウェブサイトのセキュリティ対策と併せて、LLMO対策完全ガイドでデジタルマーケティング全般の最新トレンドについても確認することをお勧めします。

専門家からのアドバイス

実践する際は、まず小規模にテストしてから本格的に展開することをおすすめします。PDCAサイクルを回しながら、継続的に改善していきましょう。

この記事のポイント

- 基礎から応用まで体系的に学べる

- 実践的なステップで即座に活用可能

- よくある失敗パターンと対策を解説